Nesse artigo falaremos em políticas e varreduras.

Com o programa já instalado iremos entrar efetuar o login.

Caso você não tenha visto a parte 1 que fala sobre a instalação, veja aqui.

Na parte superior podemos ver (Scans) varreduras e (Policies) políticas.

Vamos criar uma política para nossa varredura.

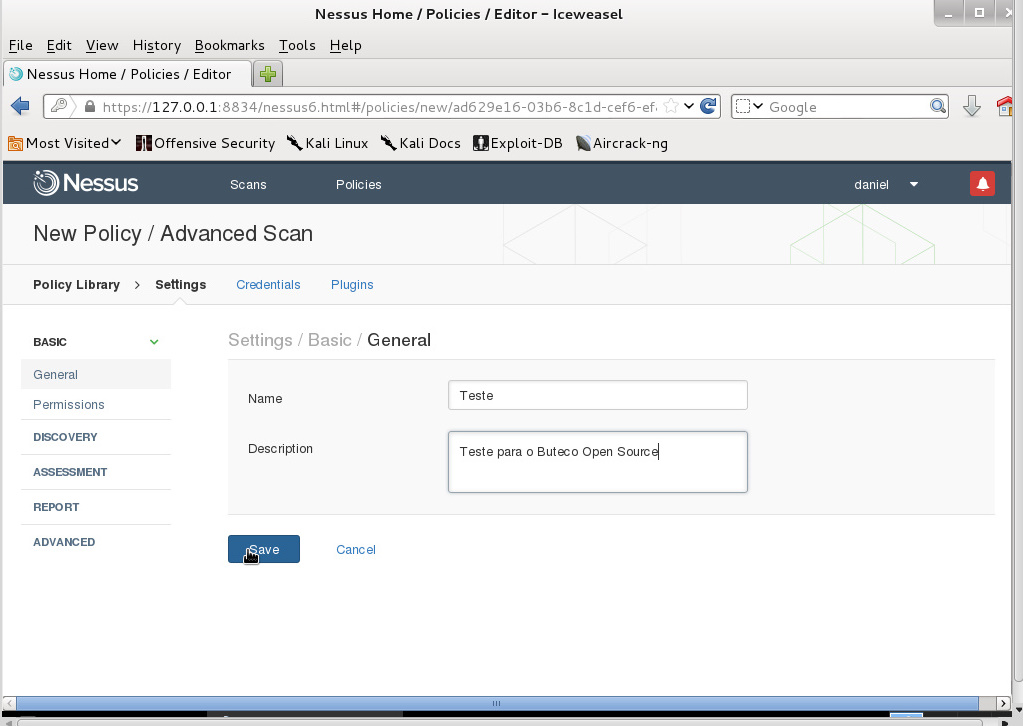

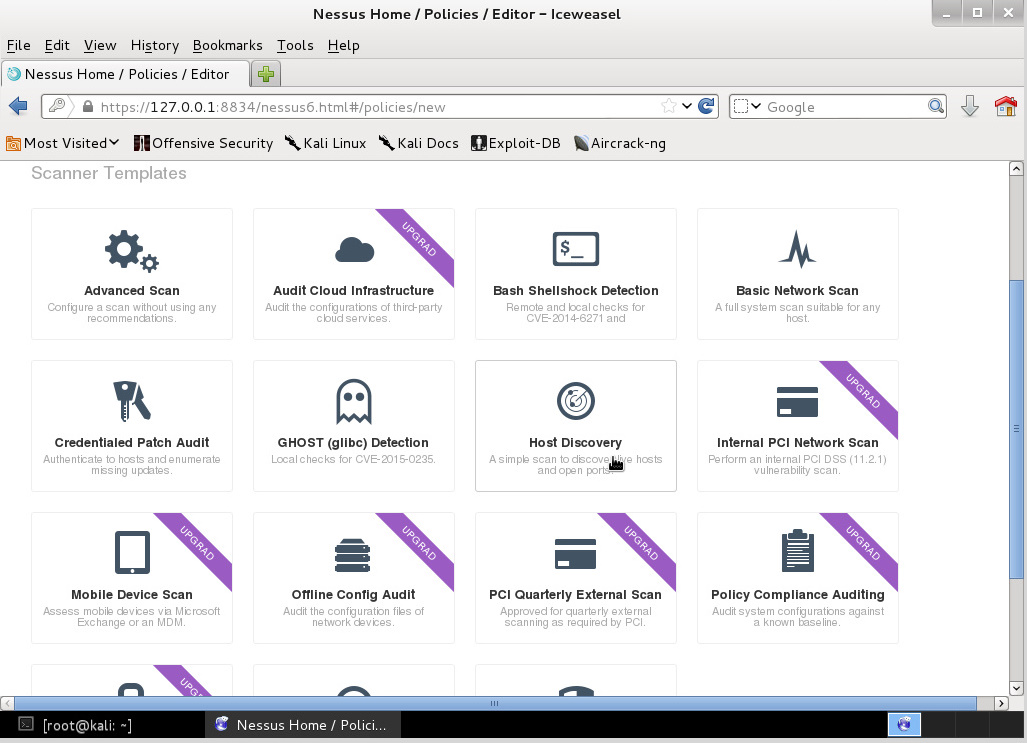

Selecionamos Policies > New Policy

Eu selecionei Advanced Scan, mas você pode escolher Basic Network Scan.

Em algumas versões é preciso criar uma política antes de qualquer varredura, mas nesta não.

Algumas especificações rápidas tiradas a guia do usuário no site oficial.

Host Discovery (Descoberta de host) - Identifica hosts ativos e portas abertas.

Basic Network Scan (Varredura básica de rede) - Para usuários fazendo varredura de hosts

internos ou externos.

Web Application Tests (Testes de aplicativos da Web) - Para usuários fazendo varreduras em

aplicativos genéricos da Web.

Advanced Policy (Política avançada) - Para usuários que querem controle total da configuração

de políticas.

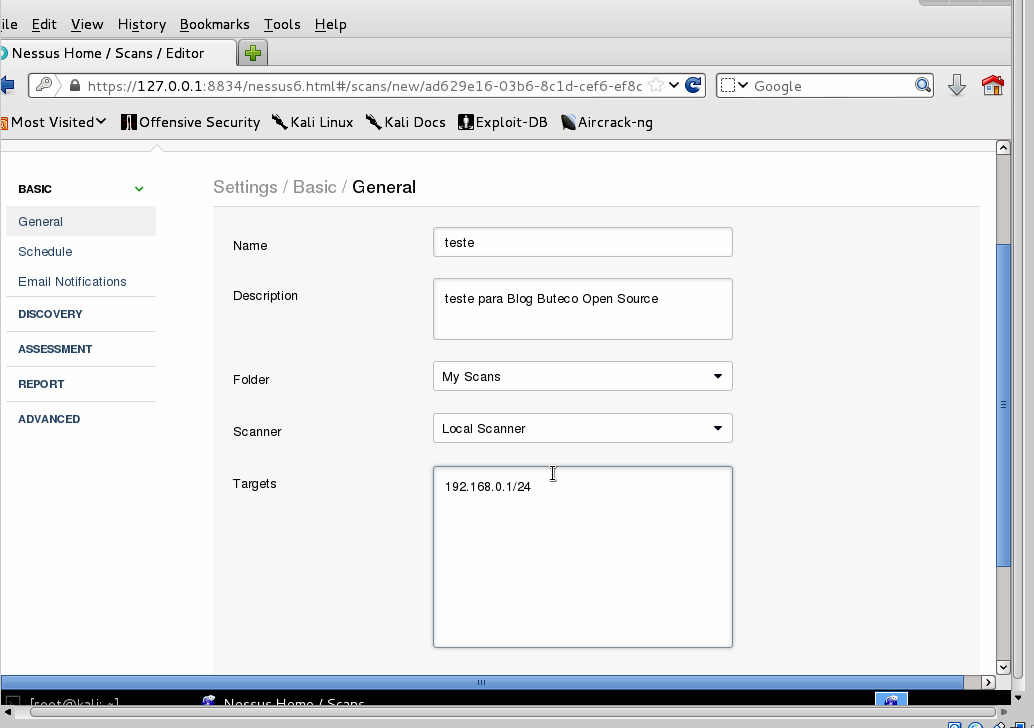

Agora vamos fazer a varredura, ela pode ser Avançada ou Básica, os campos de preenchimentos em

(General) são os mesmos

Depois de ter feito a politica, vá em Scans > New Scaner

Como podemos ver na imagem precisamos preencher com informações básicas, na parte Targets (Alvos)

é o local da rede, nessa parte um conhecimento básico de rede irá ajudá-lo, o sistema faz varredura

por faixas de IP ou pela rede completa. Ex: Quero somente analisar essa faixa de IP 192.168.0.2 – 192.168.010/24

ou a rede toda, 192.168.0.1/24 , 24 no final tem a ver com máscara da sua rede, se for C será 24, B 16 e A 8,

caso não saiba, digite no terminal de comando ifconfig

O padrão é: 255.0.0.0 = A , 255.255.0.0 =B, 255.255.255.0 = C, caso esteja diferente do padrão ou mesmo assim você

esteja com dúvida, sugiro a leitura Máscara de Rede

Exite algumas configurações na parte esquerda da página, como Shedule (Horario) Email Notifications

(Notificação de Email) e outras.

A ideia do tutorial é teste em casa ou em pequenos locais que você tenha autorização para excecuta, varreduras em

redes com muitos computadores ou dispositivos em rede pode demorar muito, como em empresas e faculdades.

No momento que escreve este artigo estou utilizando a versao 6.3.2 Nessus Home.

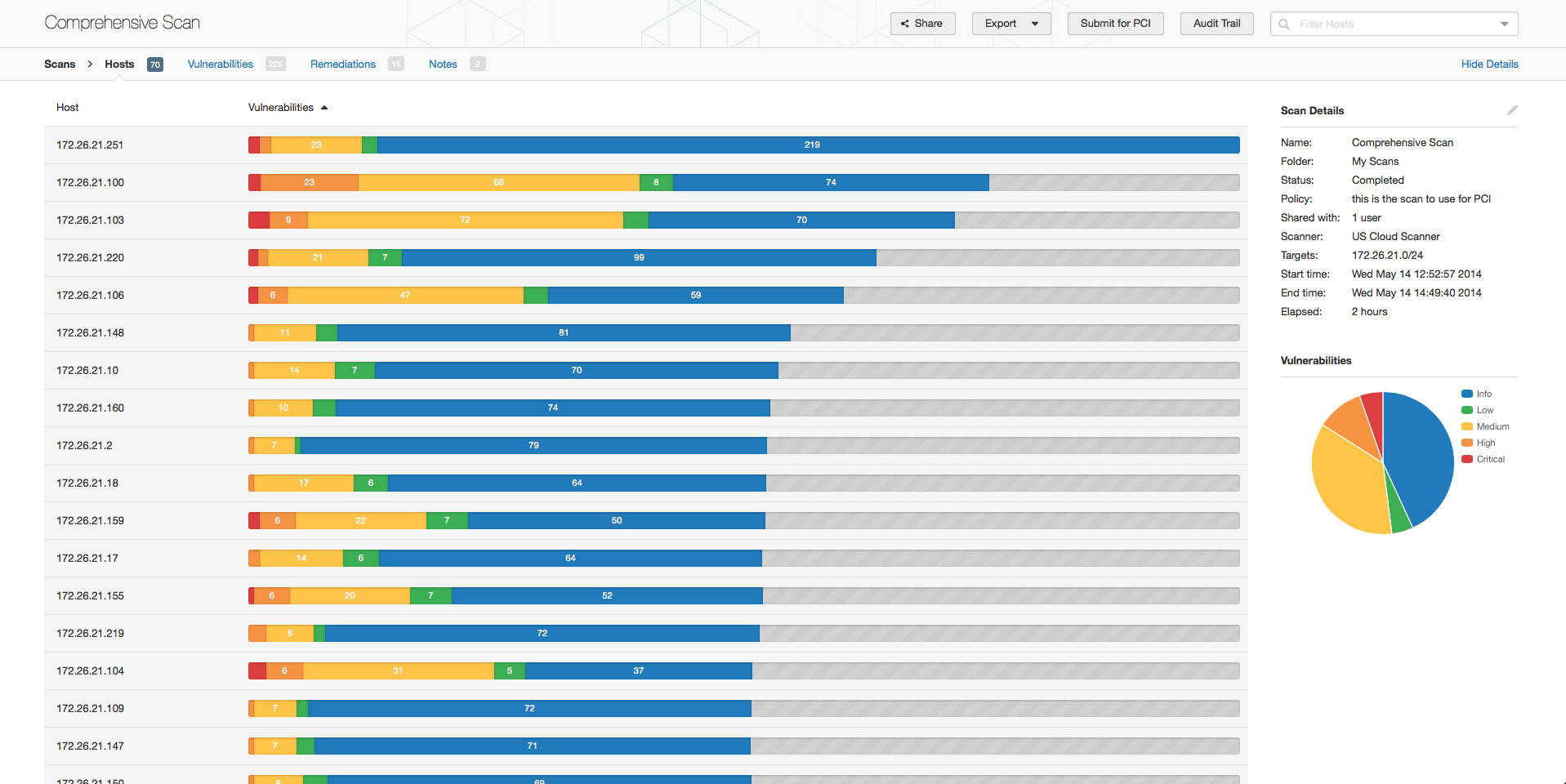

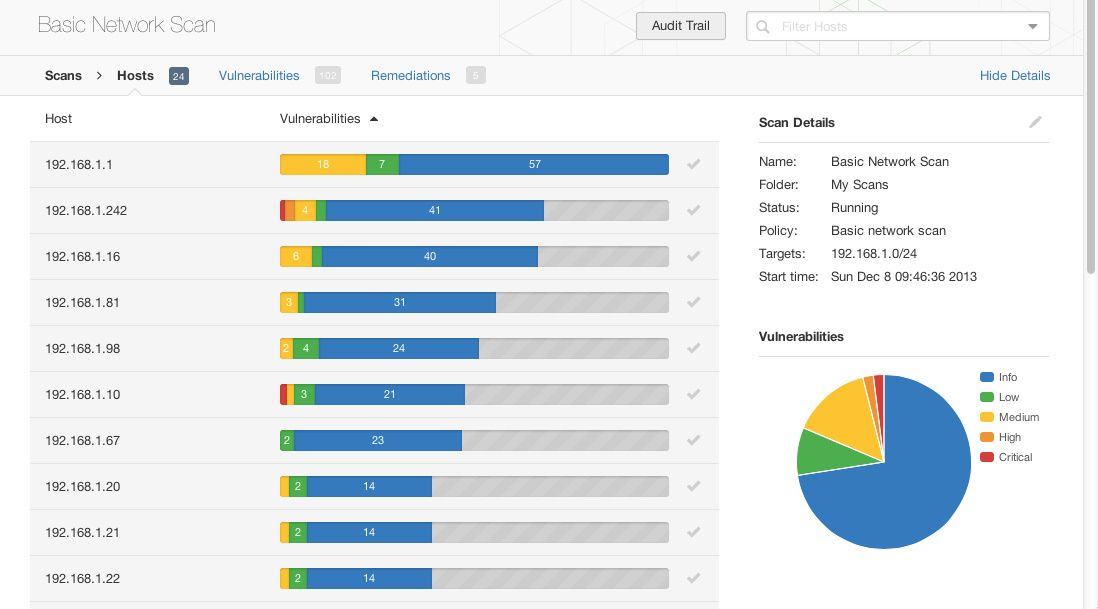

Exemplos que peguei de varreduras.

Após realizar a varredura você vera os níveis de riscos e as informações, eles irão gerar um codigo, Common

Vulnerabities and Exposures CVE

Common Vulnerability Scoring System CVSS, com o ano da vulnerabilidade e o codigo, EX: CVE-2014-0160

OpenSSL ‘Heartbleed’ vulnerability, uma vulnerabilidade que ficou muito conhecida.

Ou seja, uma lista já catalogada com os riscos, nela você irá encontrar informações sobre as falhas e como repará-la.

O número aparece no canto direito quando você clica em informações sobre a varredura, é só selecionar o (Host)

maquina que deseja olhar qual vulnerabilidade você quer. Agora você sabe instalar o Nessus, criar política, varreduras

e analisá-la, também o Nessus permite você importar e exportar varreduras, após selecionada a varredura, a opção exportar e

importar ficará na parte superior.

Se você pretende realizar varreduras mais avançadas sugiro a leitura da documentação oficial do Nessus,

alguns manuais estão em português.

Bons estudos!!!